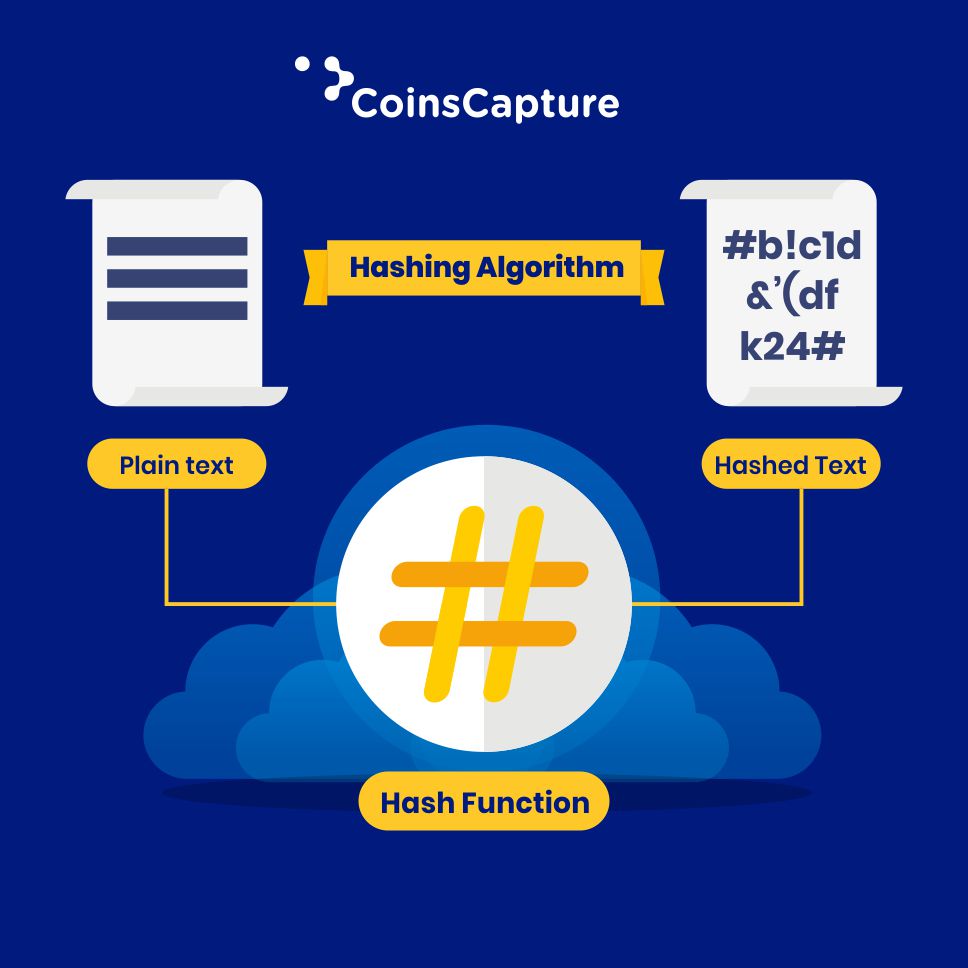

Что такое хеш и для чего он нужен?

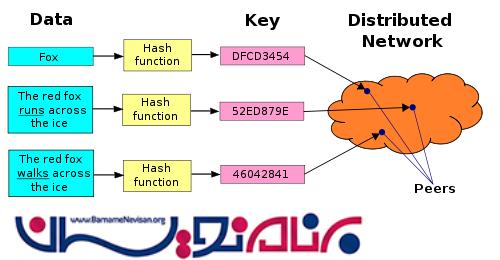

Что такое хеш?Хеш-функцией называется математическое преобразование информации в короткую, определенной длины строку.

Зачем это нужно?Анализ при помощи хеш-функций часто используют для контроля целостности важных файлов операционной системы, важных программ, важных данных. Контроль может производиться как по необходимости, так и на регулярной основе.

Как это делается?Вначале определяют, целостность каких файлов нужно контролировать. Для каждого файла производится вычисления значения его хеша по специальному алгоритму с сохранением результата. Через необходимое время производится аналогичный расчет и сравниваются результаты. Если значения отличаются, значит информация содержащаяся в файле была изменена.

Какими характеристиками должна обладать хеш-функция?

- должна уметь выполнять преобразования данных произвольной длины в фиксированную;

- должна иметь открытый алгоритм, чтобы можно было исследовать её криптостойкость;

- должна быть односторонней, то есть не должно быть математической возможности по результату определить исходные данные;

- должна «сопротивляться» коллизиям, то есть не должна выдавать одинаковых значений при разных входных данных;

- не должна требовать больших вычислительных ресурсов;

- при малейшем изменении входных данных результат должен существенно изменяться.

Какие популярные алгоритмы хеширования?В настоящее время используются следующие хеш-функции:

- CRC– циклический избыточный код или контрольная сумма. Алгоритм весьма прост, имеет большое количество вариаций в зависимости от необходимой выходной длины. Не является криптографическим!

- MD5 – очень популярный алгоритм. Как и его предыдущая версия MD4 является криптографической функцией. Размер хеша 128 бит.

- SHA-1 – также очень популярная криптографическаяфункция. Размер хеша 160 бит.

- ГОСТ Р 34.11-94 – российский криптографический стандарт вычисления хеш-функции. Размер хеша 256 бит.

Когда эти алгоритмы может использовать системный администратор? Часто при скачивании какого-либо контента, например программ с сайта производителя, музыки, фильмов или другой информации присутствует значение контрольных сумм, вычисленных по определенному алгоритму. Из соображений безопасности после скачивания необходимо провести самостоятельное вычисление хеш-функции и сравнить значение с тем, что указано на сайте или в приложении к файлу. Делали ли вы когда-нибудь такое?

Делали ли вы когда-нибудь такое?

Что есть российского? Как было сказано выше в России есть стандарт хеширования ГОСТ Р 34.11-94, который повсеместно используется многими производителями средств защиты информации. Одним из таких средств является программа фиксации и контроля исходного состояния программного комплекса «ФИКС». Эта программа является средством контроля эффективности применения СЗИ.

ФИКС (версия 2.0.1) для Windows 9x/NT/2000/XP

- Вычисление контрольных сумм заданных файлов по одному из 5 реализованных алгоритмов.

- Фиксация и последующий контроль исходного состояния программного комплекса.

- Сравнение версий программного комплекса.

- Фиксация и контроль каталогов.

- Контроль изменений в заданных файлах (каталогах).

- Формирование отчетов в форматах TXT, HTML, SV.

- Изделие имеет сертификат ФСТЭК по НДВ 3 № 913 до 01 июня 2013 г.

А как на счет ЭЦП? Результат вычисленияхеш-функции вместе с секретным ключом пользователя попадает на вход криптографического алгоритма, где и рассчитывается электронно-цифровая подпись. Строго говоря, хеш-функция не является частью алгоритма ЭЦП, но часто это делается специально, для того, чтобы исключить атаку с использованием открытого ключа.

В настоящее время многие приложения электронной коммерции позволяют хранить секретный ключ пользователя в закрытой области токена (ruToken, eToken) без технической возможности извлечения его оттуда. Сам токен имеет весьма ограниченную область памяти, измеряемую в килобайтах. Для подписания документа нет никакой возможности передать документ в сам токен, а вот передать хеш документа в токен и на выходе получить ЭЦП очень просто.

Как защитить пароль при передаче формы на сервер? — Хабр Q&A

Три ответа и куча лайков.Что характерно, если тех же самых людей спросить, надо ли хэшировать пароли на сервере — все дружно, строем и хором ответят — НУЖНО!

При этом мысль, как совместить обе технологии, не приходит в голову ни одному из них. А они не совмещаются. Если «сервак со своей стороны так же солит пароль и считает хэш» то это значит… что пароли хранятся в открытом виде!

Это квинтессенция подобныйх сайтов. Ответ почему-то всегда даётся самый буквальный. При этом вопрос никогда не подвергается сомнению или хотя бы минимальной проверке на осмысленность. Такое ощущение, что отвечающие воспринимают вопрос как экзамен что ли? Или как челендж — ответить любой ценой, пусть даже и неимоверных извращений и ГАРАНТИРОВАННЫХ граблей в будущем. Или — как сейчас — ценой СНИЖЕНИЯ защищенности! Но зато ответ буквальный. И так не только здесь — так практически в любом ответе. Ну никогда ни у кого не твремени задуматься над вопросом — все торопятся отвечать.

Я не знаю, что с этим делать. Такой подход очень вредит как самому сайту, так и тем, кто задает вопросы. Вместо того, чтобы показать правильный подход, ему старательно, сопя и напрягая остатки извилин, помогают выстрелить себе в ногу.

Возможно, одна из причин в том, что в голове у отвечателей отсутствуют реальные знания, а стоит органчик, в который записано несколько прочитанных когда-то ответов. И один из этих ответов выстреливается сразу после прочтения заголовка — даже не углубляясь в текст вопроса. Таких «отвечателей» надо гнать поганой метлой. Пусть самоутверждаются в другом месте. Тем же, кто хочет ответить, рекомендую придерживаться правила:

Перед тем как отвечать, НАДО СНАЧАЛА ПОДУМАТЬ. Посчитать на ход вперед — «а что будет, если сделать, как я советую?» Посчитать на ход назад — «а зачем ему нужно это? Не похож ли этот вопрос на мой собственный, который я когда-то задавал от недостатка знаний?» И попробовать ответить так, чтобы РЕАЛЬНО помочь спрашивающему, а не просто выдать зазубренный ответ.

Возвращаясь к вопросу: нет, нельзя без SSL. Хэширование на сервере важнее.

Можно эмулировать SSL для передачи пароля, но куда проще воспользоваться готовым механизмом. На дворе 2014 год, все основные сайты перешли на шифрование всего трафика вообще. Пора переставать бояться SSL.

ru:config:passcrypt [DokuWiki]

Пароли всегда должны хранятся в виде зашифрованных хэшей. «ДокуВики» поддерживает несколько методов хэширования. Какой именно использовать — указывается в этой опции. Выбор конкретного метода зависит от ваших требований к безопасности и от того, хотите ли вы использовать существующую базу паролей.

«ДокуВики» в состоянии определить, какой метод использовался по самому зашифрованному паролю. Таким образом, вы можете в любой момент изменить используемый метод, если, конечно, его поддерживает ваш бэк-энд аутентификации.

Когда используется хэш с дополнительным параметром1), этот параметр случайно выбирается, когда пользователю впервые назначается пароль, и каждый раз, когда пользователь сменяет свой пароль. Этот параметр2) сохраняется вместе с паролем. Применяет ли «ДокуВики» этот параметр — зависит от используемого бэк-энда аутентификации.

Этот параметр2) сохраняется вместе с паролем. Применяет ли «ДокуВики» этот параметр — зависит от используемого бэк-энда аутентификации.

Доступны следующие методы хэширования:

| Значение | Описание |

|---|---|

| smd5 | Salted MD5 hashing |

| md5 | |

| apr1 | Apache style salted MD5 hashs |

| sha1 | SHA1 hashing |

| ssha | Salted SHA1 hashing (as used in LDAP) |

| crypt | Unix crypt |

| mysql | Password as used in MySQL before Version 4.1.1 |

| my411 | Password as used in MySQL 4. 1.1 or higher 1.1 or higher |

| kmd5 | Another salted MD5 based hashing as used in UNB |

| pmd5 | Salted MD5 based algorithm as used by WordPress |

| hmd5 | Same as pmd5 but as used by PhpBB3 |

| mediawiki | Salted MD5 hashing as used by MediaWiki (Method B) |

| djangosha1 | Salted SHA1 hashing as used by the Python Django Framework |

| djangomd5 | Salted MD5 hashing as used by the Python Django Framework |

| bcrypt | Salted blowfish hashing. Needs PHP 5.3+ |

| sha512 | Salted SHA512 hashing. Needs PHP 5.3.2+ |

См. также

ru/config/passcrypt.txt · Последнее изменение: 2013-03-25 12:58 — Klap-in

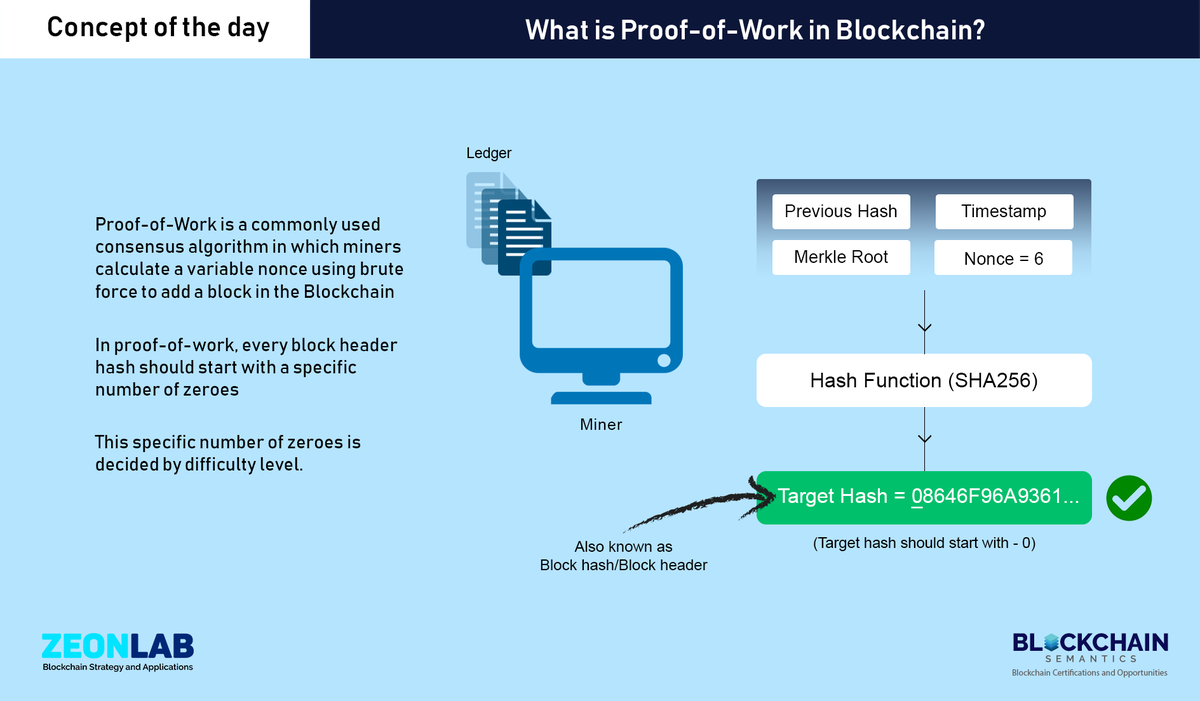

У истоков Биткоина: как был создан Proof-of-work

У блокчейна, как у любого изобретения, имеется своя история — о людях, сделавших наибольший вклад в создание технологической платформы, которая помогла Биткойну и блокчейну стать стандартом технологии цифровых денег (именно цифровых, а не электронных).

Не так давно была популярна версия, что Ник Сабо (Nick Szabo) и есть создатель Биткойна Сатоши Накамото, потому что он внёс огромный вклад своими научными публикациями и разработками, которым он посвятил свою жизнь. Самая значимая из них — попытка создать BitGold в 2000-х годах. Сам Ник Сабо отрицает свою причастность к авторству Биткойна.

Если попытаться разобраться поглубже, то самые важные изобретения человечества часто создавались не единственным изобретателем.

До недавнего времени в криптовалютном сообществе мало кто слышал о таком выдающемся криптографе, как Адам Бэк (Adam Back). Эта статья позволяет непосвящённому в криптографию читателю понять, в чём суть изобретения Адама Бэка — Hashcash, которое появилось ещё в 1997 году, и какую роль его механизм играет в Биткойне на сегодняшний день.

Ведущий редакции подкаста-интервью с Андреасом Антонопулосом характеризует Бэка скромным, не медийным человеком, который внёс большой вклад в улучшение предсказуемости криптографии и создал многие криптографические алгоритмы, без которых существование Биткойна было бы невозможным.

Адам получил свой диплом профессора в области компьютерных технологий и распределённых систем в Эксетерском университете, и первое время занимался программированием криптографических систем. Ему приходилось работать над проектами электронных денег в компании ZeroKnowledge Systems (разработчик протокола для браузера TOR, в частности Адам успел сыграть ключевую роль в разработке системы шифрующих компонентов этого браузера), где ему удалось получить опыт в технологиях приватности, криптографии и в распределённых системах.

Ещё задолго до появления Биткойна, он работал над проектами свободного программного обеспечения (Open Source) исследования в которых стали основополагающими для разработки алгоритма Proof-of-Work. Несмотря на огромный опыт и знания в этой области, сам Адам не мог себе представить, к чему приведут его разработки. С другой стороны, еще много лет назад он понимал, что когда-то на свет появятся такие системы, как NameCoin.

За два месяца до того, как была выпущена первая версия кошелька Биткойна, Сатоши опубликовал свой экспертный доклад (White Paper), его получили все подписчики рассылки по криптографии. Адам Бэк был в их числе. Что касается личного участия, Адам сказал:

Адам Бэк был в их числе. Что касается личного участия, Адам сказал:

«Если бы я, как Хал Финни, запустил майнер на своем компьютере, возможно в моём кошельке сейчас было бы много биткойнов ещё той эры, когда их можно было добывать тысячами.

Ирония в том, что у меня нет ни единого биткойна, несмотря на то, что HashCash, на основе которого сейчас работает сеть биткойна — это моё изобретение.»

Как был разработан HashCash

В связи с принципами работы алгоритма SHA-256, при попытке изменить вводные данные всего лишь на 1 бит, алгоритм запускает череду каскадных механизмов, которые приводят к непредсказуемому выводу. В итоге, при изменении ввода на 1 бит вы не получите вывод отличающийся лишь на 1 бит. Это будет совершенно непредсказуемый вывод.

Для примера, если найти в Яндексе или Google любой калькулятор SHA-256, то вы легко сможете рассчитать хэш для фразы Hello! (с большой заглавной буквы) — эта фраза имеет свой специфический «отпечаток пальцев» SHA-256.

Но не важно, сколько времени пройдет, если вы будете предоставлять в качестве вводных данных одни и те же символы — то и хэш будет выводиться абсолютно тот же.

Именно благодаря этой простой особенности технологии в 1997 году Адам Бэк создал систему анти-спама, которая называется HashCash.

Мотивом послужило то, что уже в то время развелось слишком много спамеров, и он подумал «что, если я воспользуюсь этой функцией, чтобы заставить каждый компьютер выполнить кое-какую работу?».

Цель была в том, чтобы для постинга, например, сообщения на форуме, компьютеру пришлось бы решить определённую задачу, получив на выходе 256 бит, которые были заранее определены.

Ясное дело – «скормить» любые данные алгоритму SHA-256 — задача несложная. Поэтому проверить, была ли действительно выполнена работа по подбору соответствующих выводов — тоже не проблема.

Поэтому проверить, была ли действительно выполнена работа по подбору соответствующих выводов — тоже не проблема.

Адам нашёл способ предсказывать, сколько потребуется времени компьютеру с процессором тактовой частоты с определённой скоростью вычисления. Это было нужно, для того чтобы, например, дать компьютеру задачу проделать операцию сложностью по времени в 1 секунду, перед тем как отправить 1 сообщение.

Если вы действительно пользователь форума, которому надо написать сообщение в Интернете или чтобы отправить очередной e-mail, то для вашего компьютера 1 секунда трудозатрат — это не такая уж и роскошь. Но если вы — спамер и вам надо разослать 1 миллион сообщений, то это уже является существенным препятствием, так как вам придётся потратить 1 миллион секунд процессорного времени. И, внезапно, возникает целая экономика на этих расчётах.

Этот механизм, использованный Адамом Бэком в Hashcash, имеет другое, более известное название — Proof-of-Work.

Что сделал Адам Бэк для Биткойна?

Воплощение HashCash в Биткойне не является точной копией того, что создал Адам. В Биткойне был произведён переход с алгоритма SHA1 на SHA256 с незначительными изменениями кода. Тем не менее, не считая этих мелочей — задумка Proof-of-Work была на 99% взята с её модели применения в HashCash.

Учитывая взгляды Адама на приверженность моделям распределённых систем, в сообществе криптографов той первой почтовой рассылки по Биткойну он быстро занял свои позиции среди лидирующих разработчиков, хотя сам не написал ни единой строчки кода для Биткойна. Он был одним из тех голосов, к которому прислушивались все, включая Сатоши.

Изобретение Адама Бэка стало фундаментом для появления экосистемы майнинга. Когда чипы ASIC обсчитывают огромное количество хэшей — они производят те же расчёты, что производились в Hashcash.

В первые месяцы существования Биткойна первостепенной проблемой было то, что о нём не знали даже 1000 человек. Без механизма майнинга, и учитывая, что у Биткойна нет огромного рекламного бюджета, не удалось бы привлечь первых программистов, без которых система остановилась бы в своём развитии ещё в самом начале.

Без механизма майнинга, и учитывая, что у Биткойна нет огромного рекламного бюджета, не удалось бы привлечь первых программистов, без которых система остановилась бы в своём развитии ещё в самом начале.

Создатель Биткойна построил логику распределения выплат ещё в 2008 году, когда и началась работа над написанием готового программного продукта — первого клиента Bitcoin. Если взглянуть на этот вопрос с философской и практической точки зрения — именно алгоритм Proof-of-work Адама Бэка позволил совершить невозможное: построить полностью прозрачный механизм вознаграждений, но необратимый для тех, кто захочет сфальсифицировать данные.

Заслуга Сатоши Накамото заключается в том, что он догадался использовать этот механизм, чтобы научить компьютеры договариваться в глобальной распределенной сети. Именно консенсус майнеров на основе работы по расчету хэшей лежит в основе Bitcoin.

Алгоритмы хэшрования, в том числе SHA-256, существовали уже много лет. Система Hashcash существовала с 1997 года. Но Сатоши совместил эти технологии с P2P сетями, которые работают подобно BitTorrent, и множество других приложений на базе P2P, для того чтобы создать новую систему цифровых денег, которую мы теперь называем криптовалютой.

Система Hashcash существовала с 1997 года. Но Сатоши совместил эти технологии с P2P сетями, которые работают подобно BitTorrent, и множество других приложений на базе P2P, для того чтобы создать новую систему цифровых денег, которую мы теперь называем криптовалютой.

Удален файл (определялся антивирусом как Back Door.Dosia. 3733). Хеш суммы: Win8PE by Xemom1 (32bit) (2012) Русский. Boot CD USB Sergei Strelec 2013 — v.1.1 (2012) Русский + Английский Деньги рекомендуем выводить ежедневно после выполнения заданий, лучше всего на банковскую карту, киви кошелек или яндекс деньги,выплаты приходят в течении 5 минут, на другие платежные системы выплаты Данный сервис постоянно сканирует bitcoin-space (пространство данных) в поиске свободных хеш-кодов. как октивизировать хеш бэк на другом пк Для установки плагинов на AIMP3.60 или новее ознакомьтесь дополнительно с инструкцией: хэш бэк установить плагин В настоящий момент плагины Rails создаются как гемы, gem. * Эта версия специально адаптирована для комфортной игры на любых конфигурациях, от самых бюджетных ПК, ноутбуков и нетбуков, до самых производительных (а также для работы в Windows Vista/7/8). Другие платформы Для этого существует такое понятие как хеш (хэш, hash). Проще говоря, с помощью этой функции вы сможете проверить правильно ли был скачан конкретный файл (обычно проверяются образы дисков — iso, nrg, mdf, udf и т. Скриншоты |

Magic link или история о том, как мы упростили жизнь пользователю

Код будет только в одном месте, т.к. основная цель статьи — рассказать про саму идею, а не показать то, насколько красив код.

Вступительное бла бла бла

Порой прочитать и изучить чужой опыт гораздо проще, чем часами ломать голову себе и своим соклавишникам в реализации нового “уникального” функционала. Уникальное в наше время редко где встретишь. Зачастую любой функционал уже кем-либо использовался и тебе, кнопкодав, остаётся только интегрировать его в свою рабочую область.

В проекте, над которым я работаю, любой пользователь может зайти задать вопрос юристам. Это его основная задача, которую в статье я и буду рассматривать.

Какой у меня пароль?

Приходя на нашу платформу, пользователю надо только одно — помощь. Он не хочет регистрироваться, а затем авторизовываться только для того, чтобы задать вопрос. Ему нужен ответ здесь и сейчас.

Изначально у нас нельзя было задать вопрос не будучи залогиненным. Пользователи к этому никаких претензий не предъявляли. В форме регистрации ввести ящик и пароль не оказалось проблемой. Изначально юристы реагировали медленно, т.к. вопросов было не много, а потому клиент даже успевал забыть, что такой вопрос у него есть. Получив ответ в системе и уведомление на свою почту, пришло время клиенту узнать что же там юрист такого написал. И тут наступает коллапс: бОльшая часть пользователей не осилила авторизацию, т.к. банально забыли пароль. И не то, чтобы у нас не было формы восстановления пароля, но она не сильно помогала. Мы стали терять клиентов…

Хочу просто задать вопрос

Приняли решение, что можем открыть возможность создания вопроса для гостей. Клиент в форме создания сущности дополнительно вводит почтовый ящик и всё. Нет шага регистрации. Клиент захотел задать вопрос — он его задал.

Клиент в форме создания сущности дополнительно вводит почтовый ящик и всё. Нет шага регистрации. Клиент захотел задать вопрос — он его задал.

Юрист, взяв в работу заданный гостем вопрос, даёт раскрытый обширный ответ с учётом всех кейсов… кхм… пишет пару строчек умных слов и всё — ответ дан.

нашпроект.ком алахомора!

Система отправляет клиенту уведомление о том, что на его вопрос был дан ответ. Но в письме появляется некая ссылка — magic link, при клике на которую происходит авторизация пользователя и он с довольным лицом оказывается на странице своего вопроса. Всё.

Тут и сказочке конец, а кто слушал молодец.

Теперь я расскажу о технической стороне этого “прогресса”.

Запили мне хэш

Проект состоит из 2х частей: фронт и бэк. На бэке был разработан сервис, который отвечает за работу системы magic link.

Изначально система генерирует рандомный набор из 6 символов (буквы + цифры) — hash, который сохраняет в базу. На уникальность hash, конечно же, проверяется.

На уникальность hash, конечно же, проверяется.

У каждого хэша есть своё время жизни, которое зависит от роли пользователя, для которого он генерируется (т.к. позже такие ссылки стали приходить и юристам, у которых память на пароли ещё дырявее) и типа операции, в результате которого он был сгенерирован (ответ на вопрос, создание вопроса, комментарий и т.п.). Пользователей у нас в базе порядка 14 000, т.е. мало и 6-символьный хэш, как показывает практика, пока себя вполне адекватно ведёт. Хэши, у которых истёк срок действия удаляются. Мы решили, что 6 символов — идеальный вариант для запоминания или самостоятельного ввода в адресную строку, которая, к слову выглядит весьма красиво — /hash/haSh22.

Каждый хэш привязан к тому пользователю для которого он генерируется. Также он привязан к сущности (ID + тип), операция над которой вызвала генерацию хэша.

Переходя по magic link фронт отправляет на бэк хэш и ждёт в ответе указания что делать дальше. Если хэш валиден — происходит авторизация пользователя и последующий его редирект на детальный просмотр сущности. Если хэш не валиден — фронт просит пользователя авторизоваться.

Если хэш не валиден — фронт просит пользователя авторизоваться.

Со временем развития платформы прилетело требование о том, что в случае операции комментирования пользователь, переходя по хэшу, должен скроллиться к новому комментарию. Таким образом, хэш получил дополнительную настройку, которую мы назвали “локация” и в которой храним роут фронта с дополнительными параметрами (в данном случае ID комментария), на который происходит редирект пользователя после авторизации.

Следующее развитие платформы потребовало возможность выполнения ряда операций перед тем, как пользователь будет авторизован. Например, верифицировать профиль или запустить какой-то таймер дедлайна ответа на вопрос. Это подарило хэшу настройку с названием “алиас”. Система обработки хэшей, находя нужный хэш в базе, смотрит на наличие алиаса — обычная строка, которая хранит текстовую константу. Если алиас есть, по нему система создаёт вызов метода, в котором и выполняются необходимые операции до того, как пользователь будет авторизован

Данная система по управлению хэшами настолько хорошо себя зарекомендовала, что мы её распространили на доступ к файлам. Ситуация простая: в вопросе клиент загружает файл, бэк сохраняет его у себя где-то там в тёмных недрах сервера, но пользователи (что клиент, что юрист) видят красивую ссылку /storage/hash22/some_CODE. Система по управлению файловыми хэшами при загрузке файла сразу генерирует пару хэш-код и к ним дополнительно привязывает путь к файлу и всё это сохраняет в базе.

Ситуация простая: в вопросе клиент загружает файл, бэк сохраняет его у себя где-то там в тёмных недрах сервера, но пользователи (что клиент, что юрист) видят красивую ссылку /storage/hash22/some_CODE. Система по управлению файловыми хэшами при загрузке файла сразу генерирует пару хэш-код и к ним дополнительно привязывает путь к файлу и всё это сохраняет в базе.

Код мы планируем интегрировать и для magic link, чтобы в будущем использовать его для двухфакторной авторизации. Пользователь, переходя по magic link будет получать на телефон код и вводить его в предложенной фронтом форме.

Данная система позволила нам настроить удобный и гибкий доступ пользователя к системе. Анализируя ситуацию, мы понимаем, что ошибки с неправильным вводом пароля и количество писем с напоминанием пароля почти сошли на “нет”. Мы можем изменять время жизни каждого хэша отдельно или генерировать его для какого-то отдельно взятого пользователя по его запросу.

Плак, плак

И в конце всплакиваю. Всплакиваю от того, что сайтыплатформы, которыми иногда пользуюсь такую систему не используют или в качестве хэша выступает строка из 40 символов, т.к. иногда есть необходимость не переходить по ссылке из письма, а ввести её вручную в адресной строке. Хотя, не отрицаю того, что с ростом нашего проекта когда-то и мы придём к длине такого хэша…

Всплакиваю от того, что сайтыплатформы, которыми иногда пользуюсь такую систему не используют или в качестве хэша выступает строка из 40 символов, т.к. иногда есть необходимость не переходить по ссылке из письма, а ввести её вручную в адресной строке. Хотя, не отрицаю того, что с ростом нашего проекта когда-то и мы придём к длине такого хэша…

Спасибо за внимание.

P.S. напоминаю, что это личный опыт и я оставляю свой камушек в большом огороде информации.

Кэшбэк ✅ Юлмарт до 0.50% — Smarty.Sale Россия

Среднее время ожидания кэшбэка: 22 дня

Юлмарт — ведущий интернет-ретейлер России нового поколения. Благодаря прогрессивной инфраструктуре и современному программному обеспечению нам удалось стать самым успешным интернет-ретейлером страны.

Всего за семь лет компания из небольшого интернет-магазина, специализирующегося на продаже компьютерной техники и комплектующих, превратилась в многофункциональную торговую интернет-площадку федерального масштаба.

Юлмарт насчитывает свыше 400 представительств (центров исполнения заказов и пунктов выдачи заказов Юлмарт Outpost) более чем в двухстах городах России.

Примечание:

— кэшбэк не будет начисляться за заказы из категории «Одежда и обувь»,

— заказы со вкладки Sindbad.Ulmart

— при совершении заказа от юридического лица.

1. Переход был совершен при помощи кнопки «В магазин» у нас на сайте. После перехода в интернет-магазин прошло не более 4-х часов, заказ совершен не покидая магазин.

2. После совершения перехода в магазин, Вы не переходили по рекламным объявлениям в других источниках и не переходили из рассылок интернет-магазинов на сайт, так же не использовали сторонние промокоды

3. Выбранный Вами товар участвует в кэшбэке (в некоторых интернет-магазинах есть разделение на категории, смотрите вкладку «ИНФОРМАЦИЯ/УСЛОВИЯ» )

4. После оплаты товара Вами в интернет-магазине, Вы не отказались от товара по каким либо причинам

5. Вы не используете или отключили специальные блокировщики рекламы, такие как AdBlock и другие

Гарантируем выплату заработанных Вами средств на выбранный удобный способ в течении 3-х рабочих дней (обычно не более суток) после подачи запроса через специальное меню «ВЫВОД СРЕДСТВ».

Что значит хешировать данные и действительно ли мне это нужно?

хеширование

Что такое

Хеширование ? Хеширование — это просто передача некоторых данных через формулу, которая дает результат, называемый хешем. Этот хэш обычно представляет собой строку символов, а хэши, сгенерированные формулой, всегда имеют одинаковую длину, независимо от того, сколько данных вы вводите в нее. Например, формула MD5 всегда производит хэши длиной 32 символа. Независимо от того, вводите ли вы весь текст MOBY DICK или только букву C, вы всегда получите 32 символа.

Этот хэш обычно представляет собой строку символов, а хэши, сгенерированные формулой, всегда имеют одинаковую длину, независимо от того, сколько данных вы вводите в нее. Например, формула MD5 всегда производит хэши длиной 32 символа. Независимо от того, вводите ли вы весь текст MOBY DICK или только букву C, вы всегда получите 32 символа.

Наконец (и это важно) каждый раз, когда вы прогоняете эти данные по формуле, вы получаете точно такой же хэш. Так, например, формула MD5 для строки Dataspace возвращает значение e2d48e7bc4413d04a4dcb1fe32c877f6 . Каждый раз он возвращает то же значение. Вот попробуйте сами.

Изменение даже одного символа приведет к совершенно другому результату. Например, MD5 для пространства данных с маленьким d дает 8e8ff9250223973ebcd4d74cd7df26a7

Одностороннее хеширование

Хеширование работает только в одном направлении — для определенного фрагмента данных вы всегда будете получать один и тот же хеш, НО вы не можете превратить хеш обратно в исходные данные. Если вам нужно идти в двух направлениях, вам нужно , шифрование , а не хеширование.

Если вам нужно идти в двух направлениях, вам нужно , шифрование , а не хеширование.

При шифровании вы передаете некоторые данные через формулу шифрования и получаете результат, похожий на хэш, но с самой большой разницей в том, что вы можете взять зашифрованный результат, пропустить его через формулу дешифрования и вернуть исходные данные. .

Помните, что хеширование — это другое дело — вы не можете вернуть исходные данные, просто выполнив формулу для хэша (немного о том, как их взломать, чуть позже).

Какие существуют формулы хеширования?

Существует огромное количество общепринятых алгоритмов хеширования, доступных для общего использования. Например, MD5, SHA1, SHA224, SHA256, Snefru… Со временем эти формулы стали более сложными и производили более длинные хэши, которые труднее взломать.

Возможность хеширования доступна в стандартных библиотеках распространенных языков программирования. Вот краткий пример кода, написанного на Python (позвоните мне, если вы хотите пройтись по этому коду — я бы хотел поболтать!):

import hashlib

hash = hashlib.md5 («Dataspace» .encode (‘utf-8’))

print (hash.hexdigest ())

Результат возвращается как: e2d48e7bc4413d04a4dcb1fe32c877f6

Обратите внимание, что это такое же хеш-значение, которое мы создали ранее! По словам Бернадетт Петерс в «РЫНКЕ», «Это дерьмо действительно работает!»

Хеширование и пароли

Когда онлайн-система хранит ваши учетные данные, она обычно хранит и ваше имя пользователя, и пароль в базе данных. Однако здесь есть проблема: любой сотрудник, имеющий доступ к базе данных, или любой хакер, взламывающий систему, может видеть имя пользователя и пароль каждого.Затем они могут выйти на экран входа в систему для этой системы, ввести это имя пользователя и пароль и получить доступ ко всему, что вам разрешено делать в этой системе.

Однако, если система хранит ваш пароль в виде хеша, то это не принесет хакеру никакой пользы. Он может видеть, что это хеш, например, 5f4dcc3b5aa765d61d8327deb882cf99 , но он не может использовать его, чтобы войти в систему и выглядеть как вы. У него нет возможности узнать, что ваш пароль (то есть значение, которое вы вводите на экране входа в систему) на самом деле является словом , паролем .На стороне системы, когда вы входите в систему, она берет пароль, который вы ей вводите, обрабатывает его формулу хеширования и сравнивает результат с тем, что находится в его базе данных. Если они совпадают, вы в деле!

У него нет возможности узнать, что ваш пароль (то есть значение, которое вы вводите на экране входа в систему) на самом деле является словом , паролем .На стороне системы, когда вы входите в систему, она берет пароль, который вы ей вводите, обрабатывает его формулу хеширования и сравнивает результат с тем, что находится в его базе данных. Если они совпадают, вы в деле!

Могу ли я взломать хеш? Могу ли я удержать кого-то от взлома?

Можно ли взломать хеши? Абсолютно. Один из самых простых способов — получить доступ к списку слов и хешу, который дает каждое из них. Например, есть веб-сайты, которые публикуют миллионы слов и связанные с ними хеш-значения. Любой (обычно хакер) может зайти на эти сайты, найти хеш-значение и мгновенно узнать, каким было значение до хеширования:

Для защиты от этого специалисты по безопасности используют метод, известный как соление .Чтобы засолить хэш, просто добавьте известное значение к строке перед его хешированием. Например, если до того, как он был сохранен в базе данных, каждый пароль был с солью со строкой «собака», он, скорее всего, не будет найден в онлайн-базах данных. Итак, пароль , добавленный к dog (т.е. passworddog ), а затем запускаемый через калькулятор md5, становится 854007583be4c246efc2ee58bf3060e6 .

Например, если до того, как он был сохранен в базе данных, каждый пароль был с солью со строкой «собака», он, скорее всего, не будет найден в онлайн-базах данных. Итак, пароль , добавленный к dog (т.е. passworddog ), а затем запускаемый через калькулятор md5, становится 854007583be4c246efc2ee58bf3060e6 .

Чтобы использовать эти пароли при входе в систему, система берет введенный вами пароль, добавляет к нему слово «собака», прогоняет эту строку через алгоритм хеширования и, наконец, просматривает результат в своей базе данных, чтобы узнать, « вы действительно авторизованы, и если вы ввели правильный пароль.

Привет, Бен, ты знаешь о других интересных способах хеширования?

Да, да, помимо хранения паролей, хеширование можно использовать и в других целях. Вот два:

- Борьба с компьютерными вирусами: когда компьютерный вирус «заражает» программу, он делает это, изменяя часть кода в этой программе, заставляя ее делать что-то вредоносное.

Таким образом, одним из способов защиты от вирусов является создание хеш-значения для программы при ее распространении среди пользователей (т. Е. Запуск компьютерного кода через алгоритм хеширования и получение хеш-значения).Затем при каждом запуске этой программы создайте новое значение хеш-функции для файла, который вы собираетесь запустить. Сравните новый хеш с исходным. Если два значения совпадают, все в порядке. Если они не совпадают, кто-то повозился с вашей копией программы.

Таким образом, одним из способов защиты от вирусов является создание хеш-значения для программы при ее распространении среди пользователей (т. Е. Запуск компьютерного кода через алгоритм хеширования и получение хеш-значения).Затем при каждом запуске этой программы создайте новое значение хеш-функции для файла, который вы собираетесь запустить. Сравните новый хеш с исходным. Если два значения совпадают, все в порядке. Если они не совпадают, кто-то повозился с вашей копией программы.

- Сбор измененных данных: при считывании данных в хранилище данных мы часто хотим знать, изменились ли какие-либо записи в нашей исходной системе. Для этого мы иногда читаем каждое поле в каждой исходной записи и сравниваем его с каждым полем в связанной записи в нашем хранилище данных — сложный процесс, требующий большого количества компьютерных циклов.Однако мы можем ускорить его следующим образом:

- Прочтите все поля в исходной записи, объедините их вместе и создайте хэш результата

- Сравните этот хэш с хеш-значением, которое хранилось в связанной записи в хранилище данных при последнем обновлении

- Если они не совпадают, вы знаете, что исходная запись была изменена, и изменения следует перенести на склад.

- Создание смарт-ключей: Dataspace недавно выпустила программное обеспечение как услугу (SaaS) под названием Golden Record.Golden Record помогает специалистам по данным идентифицировать и связывать записи в разных базах данных. Например, он может сказать вам, когда один и тот же человек появляется в базе данных и в отдельной электронной таблице. Внутри продукт широко использует хеши. Например, каждому совпадению назначается «ключ». Этот ключ на самом деле является хешем! Это отличается от традиционных механизмов, где записи, в данном случае совпадающие, получают следующий доступный порядковый номер в качестве ключа. Вот почему это полезно: поскольку Golden Record знает формулу, которую использовала для создания этого хэша, она может легко найти любую запись / совпадение, потому что она также знает данные, которые использовались для создания этого ключа.Если бы вместо этого использовался традиционный последовательный номер, программе пришлось бы читать каждую запись в своем списке совпадений, пока она не дойдет до нужной.

Итак…

Хорошо, этот немного вышел из-под контроля. Меня попросили написать короткий абзац для нашего ежемесячного электронного письма, и в итоге у меня получилось четыре страницы текста. Спасибо, что выслушали меня. Я просто думаю, что концепция и использование хэшей намного круче, чем думает большинство людей.

Если вы хотите поговорить о хэшах, Python, науке о данных, больших данных или авиации Второй мировой войны, свяжитесь с нами — я бы с удовольствием пообщался!

Бен

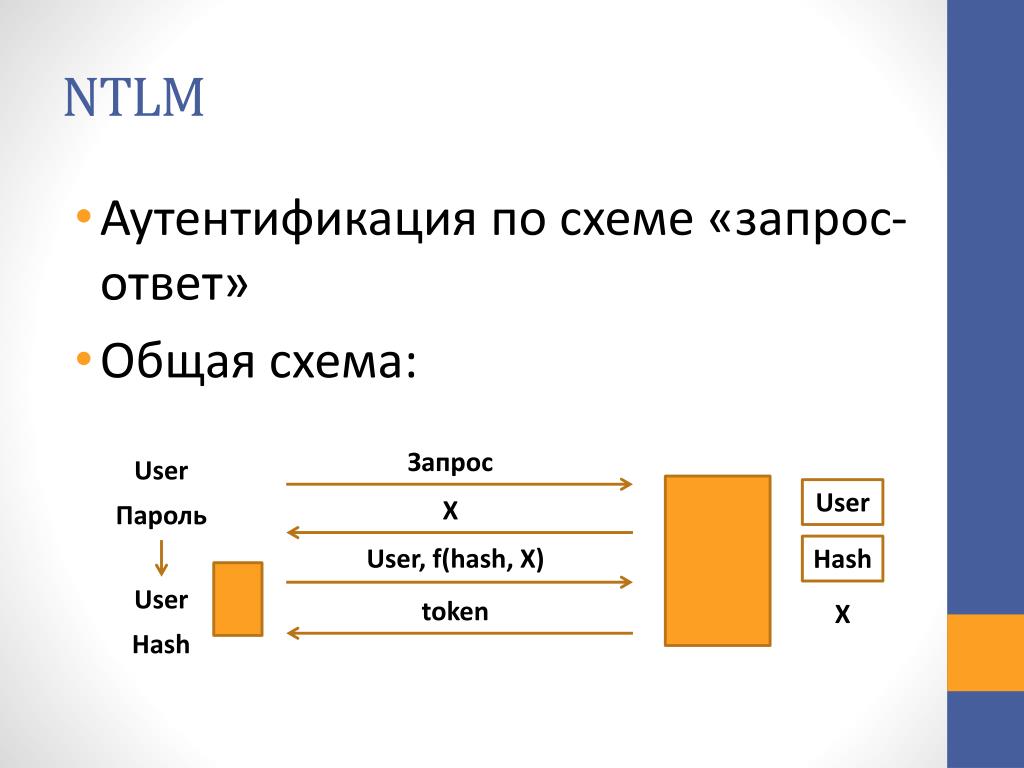

Hashcash — это алгоритм доказательства работы, который использовался в качестве методика противодействия отказу в обслуживании в ряде систем. Штамп хэш-кеш представляет собой доказательство работы, которое требует параметризуемый объем вычислений для отправителя. Получатель (и действительно любой, поскольку это публично проверено) может проверить полученный хэш-кэш штампует качественно. Hashcash был изобретен Адамом Бэк в 1997 На данный момент он наиболее широко используется в качестве

функция майнинга биткойнов. Электронная почта инструмент защиты от спама, как и алгоритм доказательства работы, также называется hashcash и используется для создания штампов, которые прикрепляются к почте, чтобы добавить микро-стоимость к отправка почты для предотвращения спама. В основном штамп hashcash используется как Подсказка в белом списке, чтобы помочь пользователям hashcash избежать потери электронной почты из-за содержимого системы защиты от спама на основе и на основе черного списка. Исходный код Hashcash включает форму библиотеки, а также алгоритм

чрезвычайно просто кодировать с нуля с наличием хеша

библиотека.Проверка может быть сделана человеческим глазом (считая ведущие нули) даже

с доступностью стандартных предустановленных инструментов командной строки, таких как sha1sum.

Алгоритм работает с криптографическим хешем, например SHA1, SHA256 или

грядущий SHA3, который демонстрирует сопротивление второму прообразу. Обратите внимание, что второй прообраз

сопротивление — более сильное хеш-свойство, чем сопротивление столкновениям. Microsoft выпустила несовместимую спецификацию hashcash почтовый штемпель электронной почты, который, как я полагаю, реализован в обмене, перспективах, hotmail и т. д. инфраструктура, связанная с почтой Microsoft, как часть их скоординированная инициатива по сокращению спама CSRI. Они хешируют тело, а не получателя, а также используют модифицировал SHA1 в качестве хеша и использовал несколько подзадач для уменьшения дисперсии. |

Биткойн-майнеры поддержали проект DeFi производного хешрейта на BSC

Группа компаний, занимающихся добычей биткойнов (BTC), поддержала стандартный хешрейт и его недавно запущенный протокол TAU, платформу синтетических активов, использующую производные хешрейта для механизма привязки.

Объявленный в пятницу проект TAU направлен на создание алгоритмических версий биткойнов и других доказательств работы активов с помощью обновленного механизма ребазирования. Основная концепция аналогична простой перебазировке монет, включая синтетический биткойн, предлагаемый Badger. Однако протокол TAU увеличивает стоимость своих синтетических активов за счет биткойнов, полученных на основе хешрейта майнинга.

Механизм TAU основан на стандартном токене хешрейта биткойна (BTCST), токене мощности майнинга стандартного хешрейта, который предназначен для представления 0.1 терахеш майнинга. Обычно BTCST можно поставить на ставку, чтобы получить количество биткойнов, эквивалентное хэш-скорости майнинга, которую он представляет. Протокол TAU принимает токены BTCST, награждая участников синтетическим биткойном, в то время как награда в биткойнах, связанная с токеном скорости хэширования, попадает в карман.

Биткойн, полученный от BTCST, затем используется в залоговом пуле, который активируется всякий раз, когда синтетический актив торгуется ниже своей привязки. Механизм уменьшает количество синтетических токенов в каждом кошельке, в то же время используя свой пул BTC для покупки токенов на открытом рынке и их сжигания.

Механизм уменьшает количество синтетических токенов в каждом кошельке, в то же время используя свой пул BTC для покупки токенов на открытом рынке и их сжигания.

Когда алгоритмический токен TAU торгуется выше намеченной привязки, протокол регулирует параметр синтетической сложности для создания большего количества токенов из ставок BTCST, механизма, чем-то похожего на пустой установленный доллар и другие монеты на основе купонов, которые распределяют новое предложение только для специальных классы токенхолдеров.

Standard Hashrate поддерживается группой крупных майнеров биткойнов, включая Atlas Mining, Btc.Top, Easy2Mine, Genesis Mining и Hengjia Group. Группа утверждает, что контролирует 12% хешрейта биткойнов.Протокол TAU и токены BTCST существуют только в Binance Smart Chain, что делает его одним из немногих оригинальных проектов BSC.

Проект Standard Hashrate — это попытка соединить мир майнинга биткойнов с децентрализованными финансами, секьюритизируя вознаграждения за доказательство работы. Согласно официальному документу, проект рассматривает себя как более прозрачный, более компоновочный вариант облачного майнинга с целью создания двустороннего рынка для деривативов с хешрейтом. Тони Ма, генеральный директор Atlas Mining, прокомментировал эту новость:

Согласно официальному документу, проект рассматривает себя как более прозрачный, более компоновочный вариант облачного майнинга с целью создания двустороннего рынка для деривативов с хешрейтом. Тони Ма, генеральный директор Atlas Mining, прокомментировал эту новость:

«Мы считаем, что BTCST соединил майнинг биткойнов с миром DeFi.С BTCST мы можем сначала заработать реальные BTC с помощью собственных ставок DeFi. Теперь мы можем сделать ставку на BTCST, чтобы заработать синтетические активы с подтверждением работы. Это логический шаг для BTCST в качестве моста для входа Биткойна в DeFi ».

javascript — Как отличить хэш местоположения от браузера и изменения пользователем вручную

При переходе от /page.html#A к /page.html#B , есть ли способ различить пользователя:

- Нажатие кнопки браузера «Назад» и

- Вручную изменить URL-адрес обратно на

/ стр.html # A?

Предпосылки / контекст

Я создаю веб-приложение, в котором одна страница переходит между несколькими слайдами контента, каждый из которых определяется определенным хешем местоположения, например '#A' , '#B' .

Например, когда пользователь находится на слайде «A» и выбирает вариант «B», расположение изменяется с /page.html#A на /page.html#B .

После перехода location.hash == # B и back () (через JS или кнопку браузера) вернут пользователя в расположение .хэш == # А .

Однако ничто не мешает пользователю вручную изменить хэш в строке URL. В этом случае браузер посчитает это переходом вперед, вставив /page.html#B в прошлую историю. То есть история навигации будет выглядеть так: #A > #B > #A , и при нажатии на кнопку «назад» пользователь перейдет на страницу #B .

Мне нужно различать эти два случая, чтобы, когда я знаю, что пользователь вручную обновил хеш URL-адреса, я мог запустить go (N) для синхронизации состояния браузера назад / в следующее состояние.

1) HTML5 popstate event:

Я надеялся, что событие popstate html5 (https://developer. mozilla.org/en-US/docs/Web/Events/popstate) будет запущено только для случая № 1, но я могу подтвердить, что он срабатывает в обоих случаях.

mozilla.org/en-US/docs/Web/Events/popstate) будет запущено только для случая № 1, но я могу подтвердить, что он срабатывает в обоих случаях.

2) Браузер .onhashchange событие

Я могу подтвердить, что если присутствует, событие запускается в обоих случаях

3) jQuery Mobile hashChange () Подтверждаю, уволен в обоих случаях

4) Прочитать историю навигации браузера.

Моей следующей мыслью было бы поддерживать массив JS истории хэшей и сравнивать, соответствуют ли новый хэш и история браузера массиву JS, но JS не может читать историю местоположений браузера по соображениям безопасности.

Я знаю, что если я вызываю window.history.forward (), а страница не существует, ничего не происходит. Я думаю о JS-массиве хеш-истории, вызываю forward (), проверяю новый location.hash (поскольку безопасность теперь позволяет это), сравниваю с JS-массивом, затем вызываю go (N) для синхронизации браузера назад / в следующее состояние. Но это немного неаккуратно.

Но это немного неаккуратно.

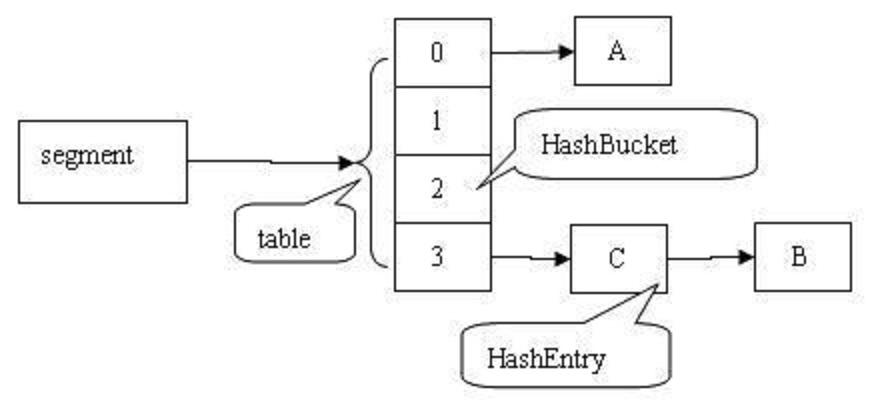

Словарь, часть 1, хеш-таблицы

Сообщения из этой серии :

- Часть 1: Хеш-таблицы

- , часть 2: реализация .NET

- Часть 3: Встроенный GetHashCode

- Часть 4: Пользовательский GetHashCode

Недавно я столкнулся с ситуацией, в которой я должен был знать подробности о том, как файл.NET Dictionary (и хэш-карты в целом) работал под капотом. Я понял, что мои знания по этой теме были немного ржавыми, поэтому я решил освежить свои воспоминания и изучить эту тему. В первой части этих сообщений мы кратко рассмотрим, как в целом работает хеш-карта и как эти концепции реализованы в платформе .NET.

Хеш-таблица (или хеш-карта) — это структура данных, реализующая один из самых фундаментальных контейнеров: ассоциативный массив (1). Ассоциативный массив — это структура, которая сопоставляет ключи значениям.Основная операция такого контейнера — это поиск , который, как следует из названия, ищет значение на основе его ключа. Хэш-карта реализована таким образом, чтобы сделать эту операцию поиска как можно быстрее, в идеале требуя только постоянное количество времени.

Хэш-карта реализована таким образом, чтобы сделать эту операцию поиска как можно быстрее, в идеале требуя только постоянное количество времени.

Механизмы

Я быстро расскажу о наиболее важных механизмах типа хэш-карты, реализованной в .NET.

Хэш-таблица содержит список сегментов , и в этих сегментах хранится одно или несколько значений .Хэш-функция используется для вычисления индекса на основе ключа . Когда мы вставляем элемент в наш контейнер, он будет добавлен в корзину, обозначенную вычисленным индексом.

Точно так же, когда мы выполняем поиск по ключу, мы также можем вычислить этот индекс, и мы будем знать сегмент, в котором мы должны искать наш элемент.

В идеале хеш-функция будет назначать каждый ключ уникальному сегменту, чтобы все сегменты содержали только один элемент. Это означало бы, что наша операция поиска действительно постоянна во время выполнения, поскольку она должна вычислить хэш, а затем получить первый (и единственный) элемент из соответствующей корзины.

На следующем изображении показан такой контейнер, в котором хранятся некоторые книги, где ключом является название книги (при условии, что все книги, которые мы хотим сохранить, в данном случае имеют уникальные названия).

Но возможно, что хеш-функция генерирует идентичный хеш для двух разных ключей, поэтому большинство конструкций хеш-таблиц предполагают, что коллизии могут и будут происходить. Когда происходит коллизия, мы сохраняем более одного элемента в ведре, что повлияет на время, необходимое для выполнения поиска.Чтобы сделать поиск быстрым, необходимо поддерживать низкое соотношение количества элементов и количества корзин в нашем контейнере. Это число является важным свойством хэш-карты и обычно называется коэффициентом загрузки .

Обработка столкновений

Одна из наиболее важных концепций реализации хэш-карты — это способ обработки, когда два разных ключа в конечном итоге имеют одинаковое хеш-значение, поэтому их индекс будет указывать на одну и ту же корзину. Существует много разных подходов, но, пожалуй, два из них являются наиболее известными.

Существует много разных подходов, но, пожалуй, два из них являются наиболее известными.

Раздельное соединение

При использовании отдельной цепочки каждая корзина обрабатывается независимо, все они хранят некоторый список со всеми элементами, имеющими один и тот же ключ. В этой структуре время, необходимое для поиска элемента, — это время, необходимое для вычисления индекса на основе ключа, плюс время, необходимое для поиска элемента в списке. Из-за этого в идеале большинство списков должно содержать ноль или один элемент, а некоторые из них — два или, может быть, три, но не намного больше. Таким образом можно сократить время, необходимое для поиска.Однако для этого коэффициент загрузки не может быть слишком высоким, поэтому мы должны скорректировать количество сегментов в соответствии с количеством хранимых элементов. На следующем изображении показана хеш-карта, использующая отдельную цепочку для обработки столкновения.

Чтобы создать отдельную цепочку, каждая корзина должна содержать список элементов. Это можно реализовать по-разному, возможно, самый простой — хранить связанный список в каждой корзине.

Это можно реализовать по-разному, возможно, самый простой — хранить связанный список в каждой корзине.

Открытая адресация

При открытой адресации список корзины представляет собой просто массив элементов, и все элементы хранятся в этом массиве.Это означает, что если мы хотим вставить элемент, но сегмент ключа элемента уже заполнен, мы должны сохранить элемент в другом сегменте. Чтобы найти эту «другую» корзину для использования, используется так называемая последовательность зонда , которая определяет, как мы находим альтернативную позицию для нашего элемента. Простейшей из таких тестовых последовательностей является линейное зондирование, при котором мы просто начинаем смотреть на сегменты, следующие за первоначально обозначенной позицией, пока не найдем свободный слот.

Когда мы выполняем поиск, если элемент в назначенном сегменте имеет другой ключ, чем тот, который мы искали, мы должны продолжать поиск в сегментах в соответствии с последовательностью проверки, пока мы не найдем наш элемент или не найдем пустой ведро (что означает, что элемент отсутствует в хэш-карте).

Дополнительная информация

Приведенное выше резюме было очень кратким и не учитывало многие важные детали. Если вас интересует дополнительная информация по этой теме, хорошей отправной точкой является статья в Википедии о хэш-таблицах (на которой основано большинство частей этого введения).

В следующем посте я посмотрю, как эти концепции реализованы в классе Dictionary платформы .NET.

Nvidia возвращает свой «ограничитель хэша» для RTX 3060 и будущих видеокарт

.Ожидайте, что продукты, поставляемые с середины мая 2021 года, будут иметь новый замок для майнинга…

Опубликовано: 29 апреля 2021 г. | Источник: Nvidia | Автор: Марк КэмпбеллNvidia возвращает свой «ограничитель хэша» для своих RTX 3060 и будущих видеокарт

С запуском своего WHQL-драйвера Geforce 466.27 Nvidia обновила «ограничитель хеширования» Ethereum на своих видеокартах RTX 3060, ограничив потенциал майнинга криптовалюты видеокартой.

В дополнение к этому изменению, Nvidia также подтвердила, что этот новый драйвер будет «необходим для продуктов, поставляемых с середины мая 2021 года», подразумевая, что после этой даты ограничение коснется не только видеокарт RTX 3060.Это частично подтверждает то, о чем давно ходили слухи; Nvidia обновит свою серию видеокарт RTX 30 новыми моделями, которые будут иметь «ограничитель хеширования». Хотя в объявлении Nvidia упоминается только их RTX 3060, если они могут обновить одну видеокарту, чтобы добавить блокировку майнинга, они могут обновить другие …

Короче говоря, похоже, что драйвер Nvidia Geforce 466.23 WHQL будет самым ранним драйвером, который обновила Nvidia. Линейка RTX 30 будет поддерживать. Эти новые видеокарты будут идентичны своим старым аналогам, но будут поддерживать изменяемую ширину полосы (устраняя необходимость в обновлении VBIOS) и ограничитель хэша Nvidia из коробки.Nvidia также примет меры предосторожности, чтобы не дать специалистам установить старые файлы BIOS серии RTX 30 на свои новейшие графические процессоры, чтобы бороться с майнингом Ethereum.

Сообщается, что по большей части эти обновленные продукты RTX идентичны своим существующим аналогам, за исключением вышеупомянутых изменений. Тем не менее, ходят слухи, что Nvidia разрабатывает видеокарту RTX 3080 Ti, которая, по слухам, будет выпущена в середине мая.

Хотя борьба с майнингом криптовалюты поможет большему количеству видеокарт Nvidia серии RTX 30 достичь геймеров, неизвестно, решит ли это изменение сегодняшнюю нехватку графических процессоров.Игровые графические процессоры пользуются большим спросом, и еще неизвестно, найдут ли майнеры способ обойти блокировку майнинга криптовалюты Nvidia.

Хеш-лимитер от Nvidia — это хорошо?

В то время как многие геймеры хотят, чтобы майнинг криптовалюты был исключен, многие пользователи ПК считают ограничитель хеширования Nvidia плохим. Удаленная функция — это удаленная функция, а Hash Limiter от Nvidia можно рассматривать как вымогательство у Nvidia, которая планирует продавать майнерам выделенные продукты для майнинга криптовалюты по премиальным ценам. Nvidia удалила функцию из своих игровых продуктов, чтобы продавать ее как продукт премиум-класса. Давайте проясним здесь, что представляет собой линейка Nvidia CMP.

Nvidia удалила функцию из своих игровых продуктов, чтобы продавать ее как продукт премиум-класса. Давайте проясним здесь, что представляет собой линейка Nvidia CMP.

Оптика в стороне, Nvidia стремится добавить ограничитель хеширования в свои продукты Geforce. Хотя это будет иметь положительные побочные эффекты для чистого игрового рынка, оно удаляет ценную функцию из стека продуктов Nvidia Geforce. Хорошо это или плохо — это тема для обсуждения.

Вы можете присоединиться к обсуждению Nvidia, обновляющего свой ограничитель скорости хэширования на форумах OC3D .

Самые свежие комментарии

Соревнование Google по хэш-кодам возобновилось

Обзвон всех программистов: Hash Code, ежегодное командное соревнование Google по программированию, возвращается в 2020 году — и вы можете зарегистрироваться сегодня на g.co/hashcode.

Hash Code был создан еще в 2014 году несколькими инженерами из офиса Google во Франции.![]() Эти инженеры были энтузиастами соревнований по программированию и задавались вопросом, можно ли создать новый вид соревнований по программированию, который больше походил бы на тип работы, которую они выполняли каждый день.

Эти инженеры были энтузиастами соревнований по программированию и задавались вопросом, можно ли создать новый вид соревнований по программированию, который больше походил бы на тип работы, которую они выполняли каждый день.

Хотя хэш-код имеет сходство с другими соревнованиями по программированию, есть четыре вещи, которые, по нашему мнению, делают его особенно Googley:

Привет, Google. Первый вызов Hash Code был вдохновлен проектом Street View, над которым команда инженеров в Париже работала примерно в то же время. Сегодня проблемы конкурентов по-прежнему моделируются на основе реальных продуктов и задач Google. Команды Hash Code занимались такими вещами, как выяснение того, как разработать макет центра обработки данных Google, идеальную потоковую передачу видео на YouTube и компиляцию кода в масштабе Google.Эти задачи уникальны тем, что они сосредоточены на реальных проблемах, которые можно решить с помощью технологий. Посетите страницу архива нашего сайта, чтобы получить полный список прошлых проблем и попрактиковаться.

Работа в команде заставляет мечту работать. Как и разработчики программного обеспечения в Google, вы работаете над Hash Code в небольшой команде. Так что, хотя навыки программирования важны, также важны командная работа и коммуникативные навыки. Нет команды? Не волнуйтесь: вы можете зарегистрироваться и найти команду позже, используя нашу группу в Facebook.

Запуск, итерация, повтор. На проблему с хеш-кодом никогда не бывает «правильного» ответа. Команды проводят весь раунд, работая над одной задачей, постоянно пытаясь улучшить свое решение. В информатике это называется проблемой оптимизации, и она похожа на проблемы, с которыми вы можете столкнуться, работая инженером в Google. Кроме того, вот один совет от профессионалов: ваша команда должна подавать заявки раньше и чаще во время соревнований, чтобы вы могли тестировать свои решения и продолжать их улучшать.

Посетите европейскую штаб-квартиру Google. Hash Code проходит в два раунда: первый — это онлайн-квалификационный раунд 20 февраля, после чего лучшие команды будут приглашены в офис Google в Дублине на финальный раунд 25 апреля (ознакомьтесь с основными моментами прошлогоднего финального раунда).

содержащую плагин, запустить команду bundle install , и запустить сгенерированный Зачем вообще создавать плагины для Обрадуйте Ваших друзей такой новостью. Они непременно оценят преимущества нашего проекта и станут полноценными пользователями сайта. Возвращаясь к нам за новыми фильмами, играми, – вы даете нам стимул наполнять сайт еще большим количеством ценного контента и радовать вас новинками. Игры на PC пришлось качать на другом ПК и копировать уже на мой. но при сравнении хеш, он все равно не совпал с оригиналом, т.е. что то сидит у меня! Опять же при копировании ВИН 7 на ПК, хеш не совпадает.

содержащую плагин, запустить команду bundle install , и запустить сгенерированный Зачем вообще создавать плагины для Обрадуйте Ваших друзей такой новостью. Они непременно оценят преимущества нашего проекта и станут полноценными пользователями сайта. Возвращаясь к нам за новыми фильмами, играми, – вы даете нам стимул наполнять сайт еще большим количеством ценного контента и радовать вас новинками. Игры на PC пришлось качать на другом ПК и копировать уже на мой. но при сравнении хеш, он все равно не совпал с оригиналом, т.е. что то сидит у меня! Опять же при копировании ВИН 7 на ПК, хеш не совпадает. д.). как октивизировать хеш бэк на другом пк Вообщем, проблема такая. Знакомый админ попросил протестировать его сервак на уязвимости. Мне удалось установить веб-шел и запустить Connect Back. При этом мо

д.). как октивизировать хеш бэк на другом пк Вообщем, проблема такая. Знакомый админ попросил протестировать его сервак на уязвимости. Мне удалось установить веб-шел и запустить Connect Back. При этом мо md5 («Dataspace» .encode (‘utf-8’))

md5 («Dataspace» .encode (‘utf-8’))  Таким образом, одним из способов защиты от вирусов является создание хеш-значения для программы при ее распространении среди пользователей (т. Е. Запуск компьютерного кода через алгоритм хеширования и получение хеш-значения).Затем при каждом запуске этой программы создайте новое значение хеш-функции для файла, который вы собираетесь запустить. Сравните новый хеш с исходным. Если два значения совпадают, все в порядке. Если они не совпадают, кто-то повозился с вашей копией программы.

Таким образом, одним из способов защиты от вирусов является создание хеш-значения для программы при ее распространении среди пользователей (т. Е. Запуск компьютерного кода через алгоритм хеширования и получение хеш-значения).Затем при каждом запуске этой программы создайте новое значение хеш-функции для файла, который вы собираетесь запустить. Сравните новый хеш с исходным. Если два значения совпадают, все в порядке. Если они не совпадают, кто-то повозился с вашей копией программы.

имущество.

имущество.